Adaptive Defense 360

Seguridad Automatizada y Avanzada

Ponga fin a las amenazas informáticas

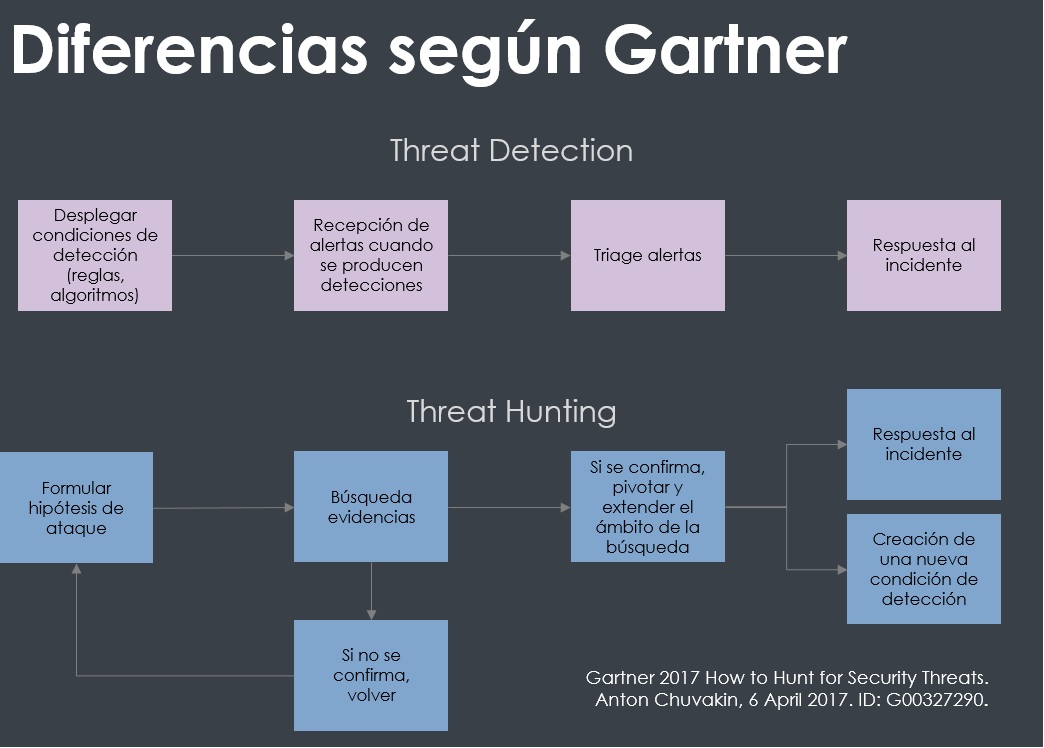

Servicio de Threat Hunting El servicio de búsqueda de amenazas e investigación es operado por nuestros analistas para detectar técnicas de ataques informáticos y del tipo “living-off-the-land”. A través de sus conclusiones, también enriquecen nuestros algoritmos de aprendizaje automático. Nuestro equipo de expertos en ciberseguridad analiza cualquier caso sospechoso e investiga los indicadores de ataque para encontrar técnicas de evasión y puesta en peligro (TTP) en el flujo de eventos. Nuestros buscadores también buscan proactivamente patrones de comportamiento anómalo no identificados previamente en la red. Reduzca el MTTD y el MTTR (tiempo medio de detección y tiempo medio de respuesta) Cree nuevas reglas que representen nuevos IOA que puedan ser entregados a los endpoints para protegerlos rápidamente contra nuevos ataques. Obtenga recomendaciones sobre cómo mitigar el ataque y reducir la superficie de ataque para evitar ser víctima de futuros ataques.

Zero-Trust

Significa que el 100 % de los procesos están clasificados con precisión

El exclusivo servicio de Panda llamado Zero-Trust Application permite la supervisión continua de los endpoints (equipos de cómputo, servidores, tablets, smartphones), la detección y la clasificación de toda la actividad para revelar y bloquear comportamientos anómalos de los usuarios, las máquinas y los procesos. Mientras, el servicio de Threat Hunting descubre proactivamente nuevas técnicas y tácticas de ataques informáticos y evasión. Las dos funciones como servicio están incluidas en nuestras soluciones avanzadas de seguridad endpoint, para detectar y clasificar el 100 % de los procesos que se ejecutan en todos sus endpoints.

Zero-Trust significa que el 100 % de los procesos están clasificados con precisión

Nuestro exclusivo servicio Zero-Trust Application permite la supervisión continua de los endpoints, la detección y la clasificación de toda la actividad para revelar y bloquear comportamientos anómalos de los usuarios, las máquinas y los procesos. Mientras, nuestro servicio de Threat Hunting descubre proactivamente nuevas técnicas y tácticas de ataques informáticos y evasión. Las dos funciones como servicio incluidas en nuestras soluciones avanzadas de seguridad endpoint, para detectar y clasificar el 100 % de los procesos que se ejecutan en todos sus endpoints.

Características clave

- Automatiza y reduce el tiempo de detección, respuesta e investigación.

- Información forense para investigar cada intento de ataque y herramientas para mitigar sus efectos.

- Detecta y bloquea técnicas, tácticas y procedimientos de ataques informáticos.

- Trazabilidad de cada acción con una visibilidad accionable de la actividad del atacante.

- Contención remota desde la consola hasta los endpoints, por ejemplo, aislar o reiniciar las computadoras.

- Detección de conductas finales anormales de los endpoints (IOA) al bloquear al atacante.

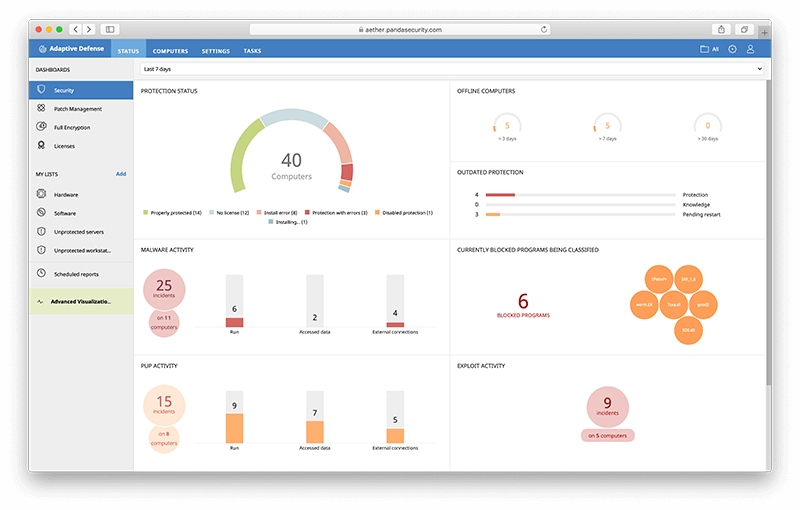

Panda Adaptive Defense 360

Seguridad avanzada para detener las infracciones

Funcionalidades unificadas de protección endpoint (EPP) y de detección y respuesta para endpoints (EDR), con nuestro exclusivo servicio de Zero-Trust Application y el servicio de Threat Hunting en una única solución, para detectar y clasificar de manera efectiva el 100 % de los procesos que se ejecutan en todos los endpoints de su organización.

Tecnologías suministradas en la nube para la prevención, detección, contención y respuesta para endpoints contra amenazas avanzadas, malware de día cero, ransomware, phishing, vulnerabilidades en la memoria y ataques sin malware. También proporciona funcionalidades de IDS, firewall, control de dispositivos, protección de correo electrónico y filtrado de contenido y de direcciones URL. Descargue la hoja de datos

Panda Adaptive Defense

Detección y respuesta de endpoints inteligente

EDR inteligente que automatiza la detección, la clasificación y la respuesta a toda la actividad del endpoint. Detecta automáticamente comportamientos sospechosos para bloquear infracciones, malware y amenazas avanzadas y responder a ellos.

Su tecnología se basa en el servicio de Zero-Trust Application, que proporciona una visibilidad completa y precisa de los endpoints, las aplicaciones y los usuarios, y rechaza cualquier ejecución sospechosa.

Esta solución de EDR flexible, expandible y automatizada puede ubicarse encima de cualquier otra solución de EPP existente en su organización. Descargue la hoja de datos

Servicio de Zero-Trust Application

Este servicio clasifica las acciones como malware o como confiable, antes de dejar que solo las acciones confiables se ejecuten en cada endpoint. Permite la supervisión continua de los endpoints, la detección y la clasificación de toda la actividad para revelar y bloquear comportamientos anómalos de los usuarios, las máquinas y los procesos. Consta de tres componentes clave:

- Supervisión continua de la actividad de los endpoints para enviar cada aplicación que se ejecuta en los endpoints a nuestra plataforma en la nube para su clasificación.

- Clasificación basada en la Inteligencia Artificial con base en múltiples algoritmos de Machine Learning (ML) para procesar cientos de atributos estáticos, de comportamiento y de contexto en tiempo real.

- Control de aplicación basado en el riesgo para rechazar por defecto cualquier aplicación o binario desconocido.

Nuestro sistema de inteligencia artificial clasifica automáticamente el 99,98 % de todos los procesos en ejecución. El porcentaje restante es clasificado manualmente por nuestros expertos en malware. Este enfoque nos permite clasificar el 100 % de todos los binarios sin crear falsos positivos o falsos negativos.

Servicio de Threat Hunting

El servicio de búsqueda de amenazas e investigación es operado por nuestros analistas para detectar técnicas de ataques informáticos y del tipo living-off-the-land. A través de sus conclusiones, también enriquecen nuestros algoritmos de aprendizaje automático. Nuestro equipo de expertos en ciberseguridad analiza cualquier caso sospechoso e investiga los indicadores de ataque para encontrar técnicas de evasión y puesta en peligro (TTP) en el flujo de eventos. Nuestros buscadores también buscan proactivamente patrones de comportamiento anómalo no identificados previamente en la red.

- Reduzca el MTTD y el MTTR (tiempo medio de detección y tiempo medio de respuesta)

- Cree nuevas reglas que representen nuevos IOA que puedan ser entregados a los endpoints para protegerlos rápidamente contra nuevos ataques.

- Obtenga recomendaciones sobre cómo mitigar el ataque y reducir la superficie de ataque para evitar ser víctima de futuros ataques.

Adaptive Defense 360 mejora las características de Adaptive Defense

Descubra cuál se ajusta a sus necesidades de protección corporativa. Diseñadas para ofrecer la máxima protección con la mínima complejidad, nuestras soluciones avanzadas tienen un empaque simple para eliminar las incertidumbres de la seguridad endpoint.

| Funcionalidades | Adaptive Defense | Adaptive Defense 360 |

|---|---|---|

| Supervisión de endpoints en tiempo real | ✓ | ✓ |

| Búsquedas de Inteligencia Colectiva en tiempo real | ✓ | ✓ |

| Análisis de grandes datos basados en la nube | ✓ | ✓ |

| Servicio de confianza cero de aplicaciones: ejecución previa, ejecución y ejecución posterior | ✓ | ✓ |

| Comportamiento en la memoria antivulnerabilidades | ✓ | ✓ |

| Detección del IOA del comportamiento | ✓ | ✓ |

| Protección de los sistemas cuando se crean los archivos | ✓ | |

| IDS, firewall y control de dispositivos | ✓ | |

| Protección de correo electrónico y de la navegación web | ✓ | |

| Filtrado de direcciones URL basado en categorías | ✓ |